信息收集

本文最后更新于:2022年6月16日 下午

1 IP收集

1.1 判断目标有没有使用CDN

以 baidu.com 为例,全球ping结果显示如下,其中ip归属地皆为中国北京海淀 电信,但是ip地址不同,则可以确定为使用了CDN,如果结果显示ip归属地在不同地址,也可以确定为使用了CDN:

| 监测点 | 响应IP | IP归属地 | 响应时间 | TTL | 赞助商 |

|---|---|---|---|---|---|

| 四川绵阳[电信] | 220.181.38.251 | 中国北京海淀 电信 | 35ms | 53ms | |

| 河南洛阳[多线] | 220.181.38.148 | 中国北京海淀 电信 | 23ms | 52ms | |

| 江苏镇江[多线] | 220.181.38.251 | 中国北京海淀 电信 | 32ms | 49ms | |

| 江苏镇江[电信] | 220.181.38.148 | 中国北京海淀 电信 | 27ms | 50ms |

1.2 查找真实IP

Tips:找到真实ip,绑定host,可以打开目标网站就是真实ip

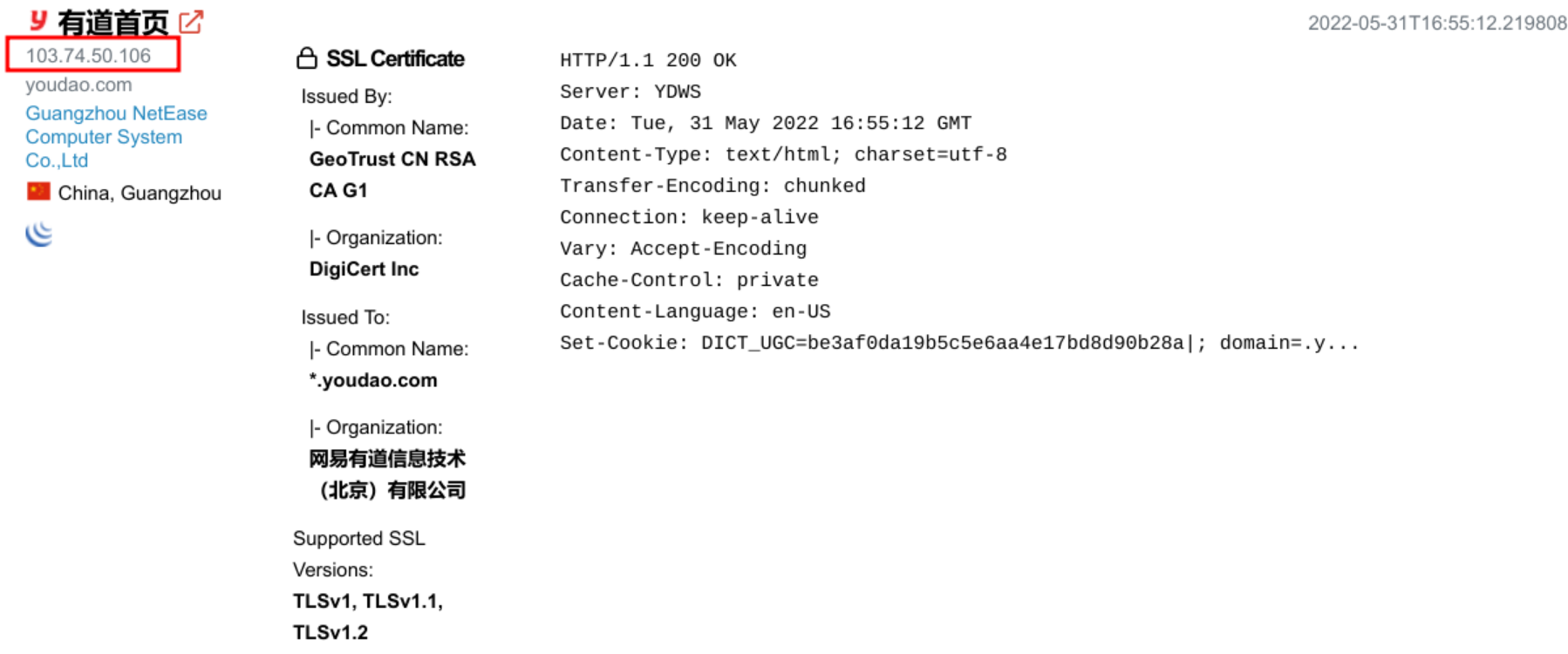

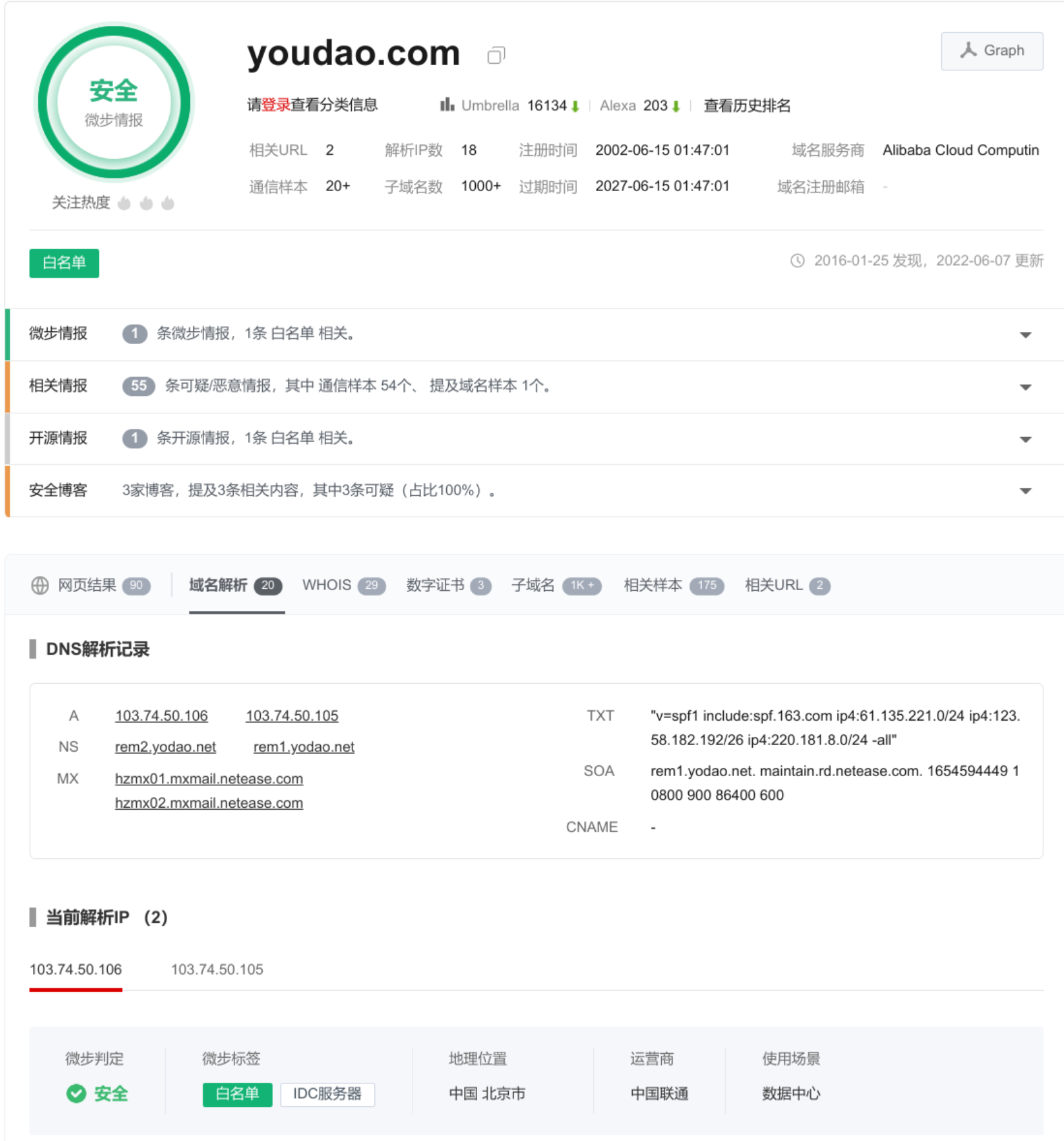

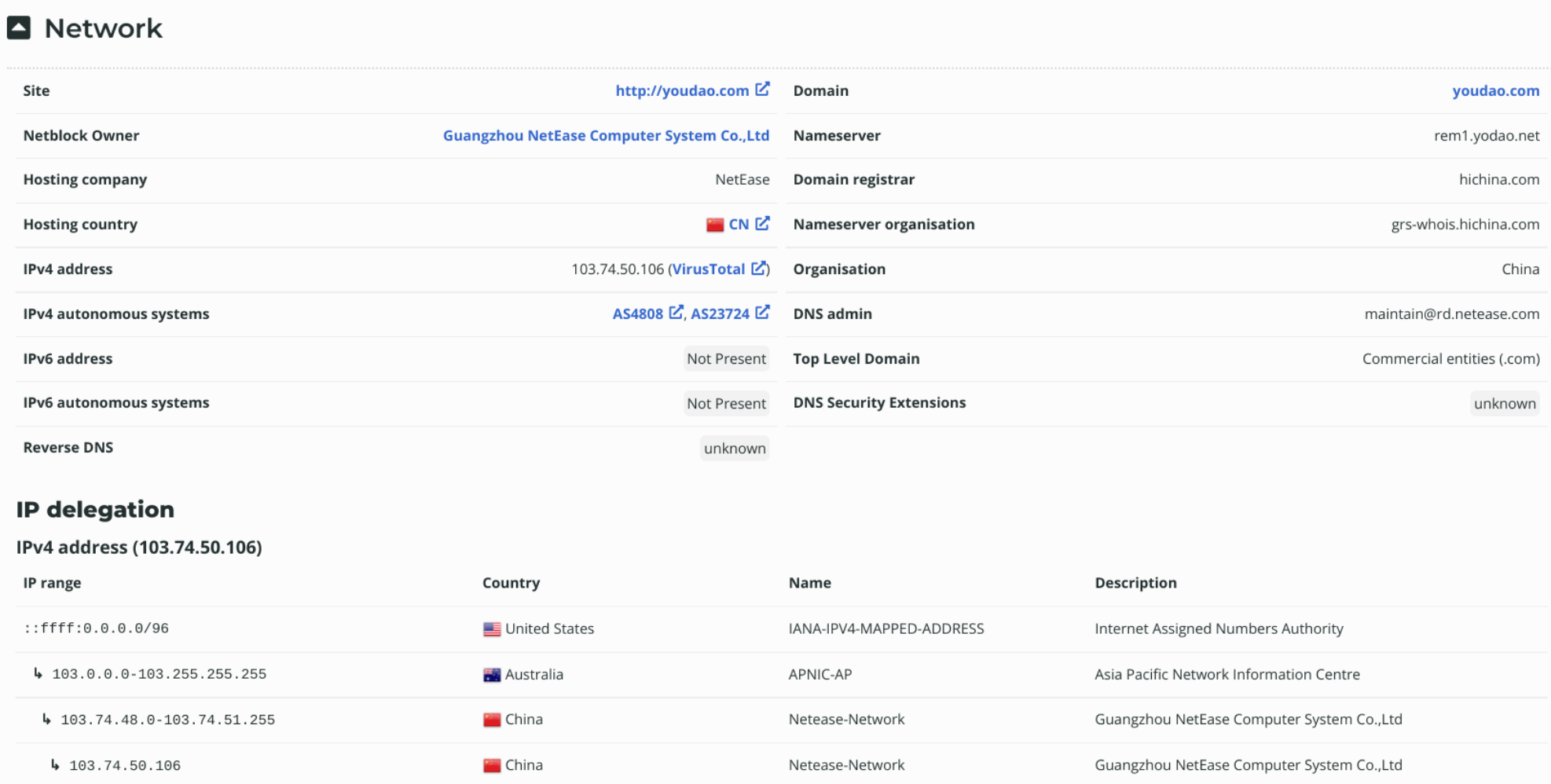

1.2.1 大数据网络搜索平台

1.2.2 历史DNS记录

最早解析的ip地址为真实ip地址,(可能会存在使用CDN前的ip地址)

1.2.3 主动连接暴露的真实ip

- 注册网站邮件验证(显示邮件原文,from字段为真实ip)

- RSS

- 订阅网站

1.2.4 国外代理访问

国内的CDN往往只针对国内用户访问加速,有时候通过国外的DNS解析可以得到真实IP

1.2.5 纯真ip数据库

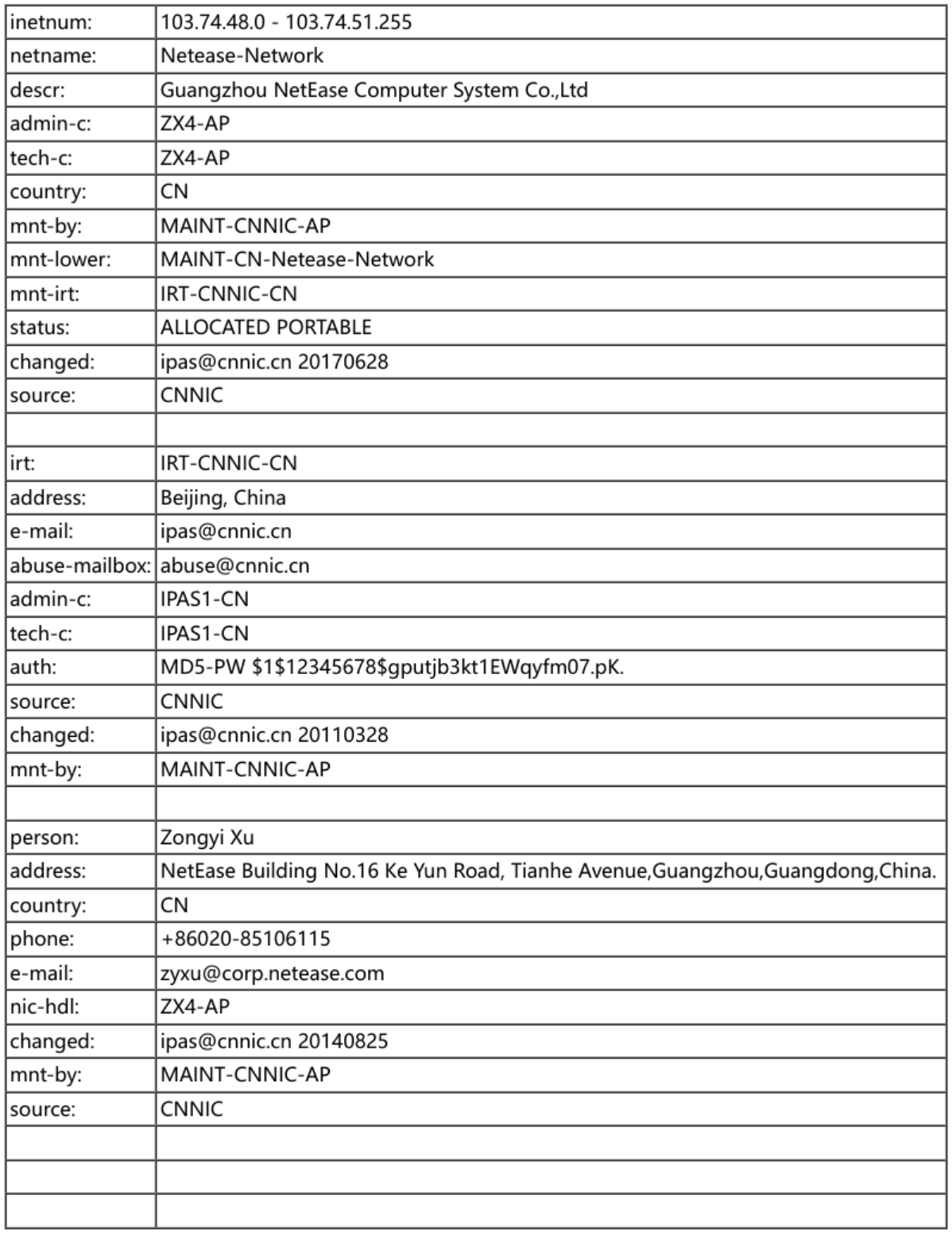

1.3 IP信息收集

1.3.1 IP 段整理

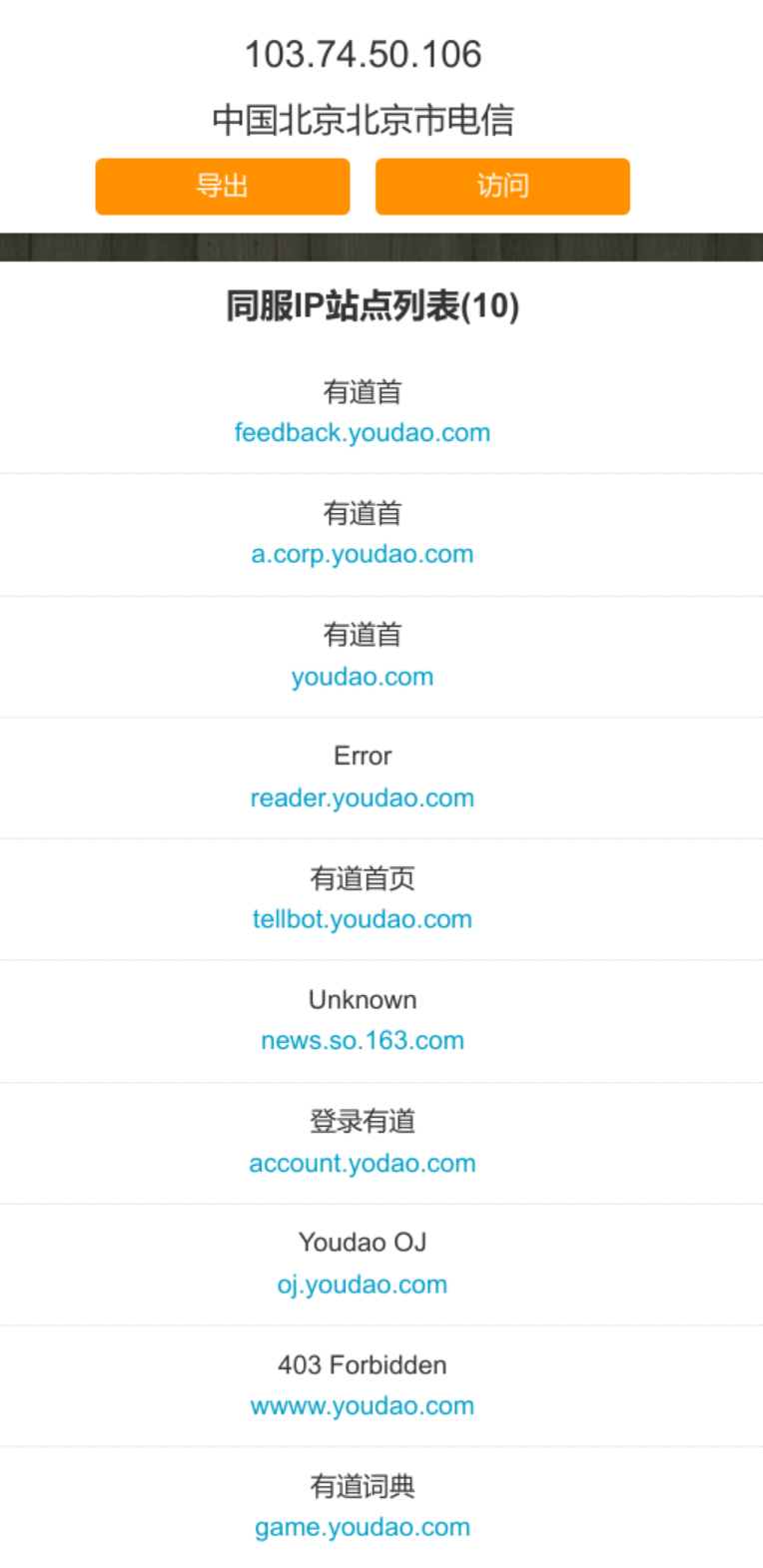

1.3.2 C段、旁站

1.4 搜索引擎

2 域名、子域名收集

2.1 域名的备案号

2.2 子域名工具

- 子域名挖掘机Layer

- Sublist3r

- oneforall

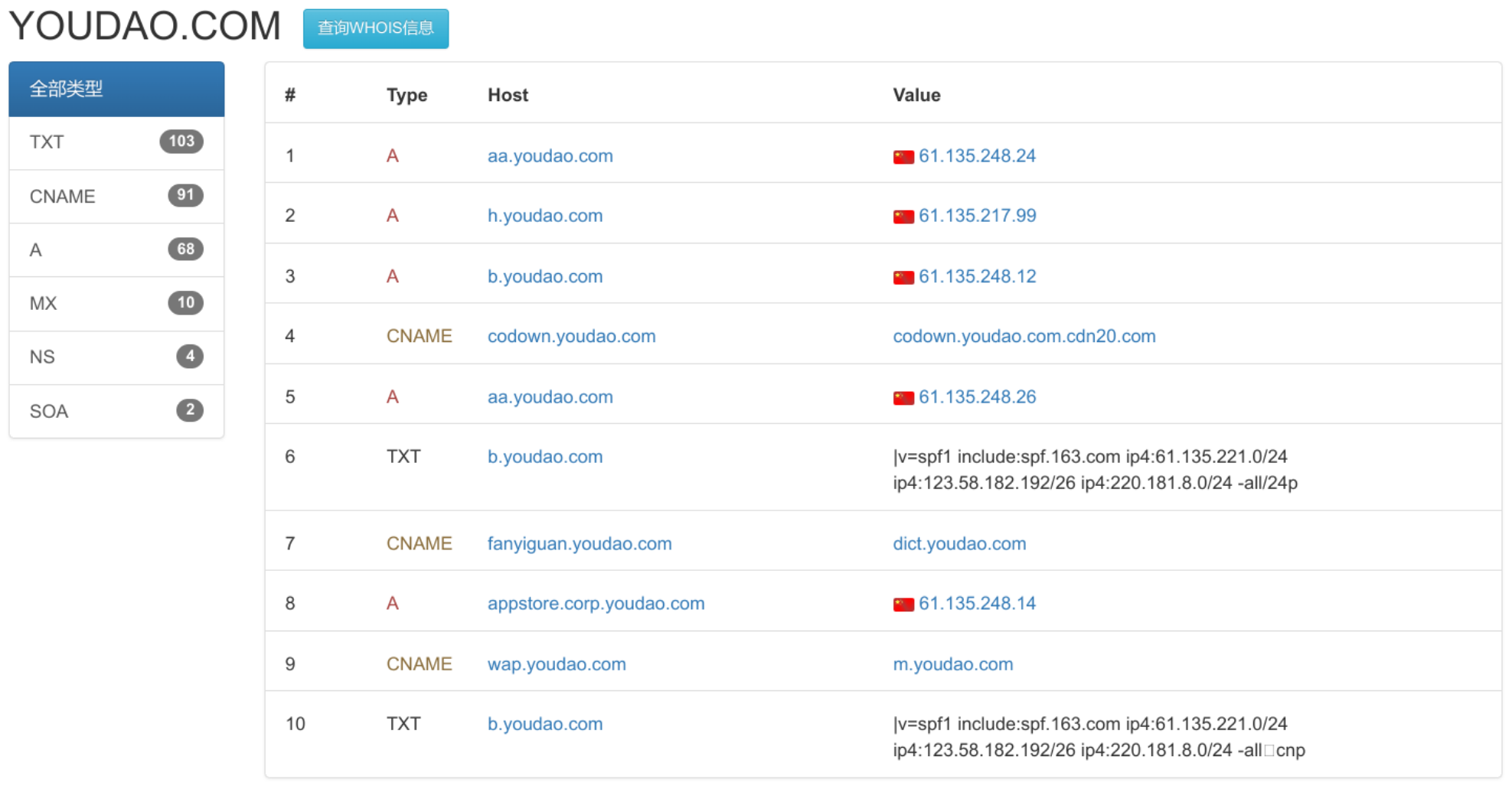

2.3 在线子域名接口

- https://securitytrails.com/list/apex_domain

- http://ce.baidu.com/index/getRelatedSites

- https://dnsdumpster.com/

- https://findsubdomains.com/

- https://dnslytics.com/domain

2.4 其他泄露信息

- crossdomain.xml文件

- 爬虫递归爬取

- DNS域传送漏洞

2.5 SSL证书查询

- 不安全的站点,浏览器证书信息泄露

- dnsdumpster.com

3 APP收集

3.1 app信息收集和历史版本

- ios:同公司的其他产品

- android:酷安、碗豆荚等

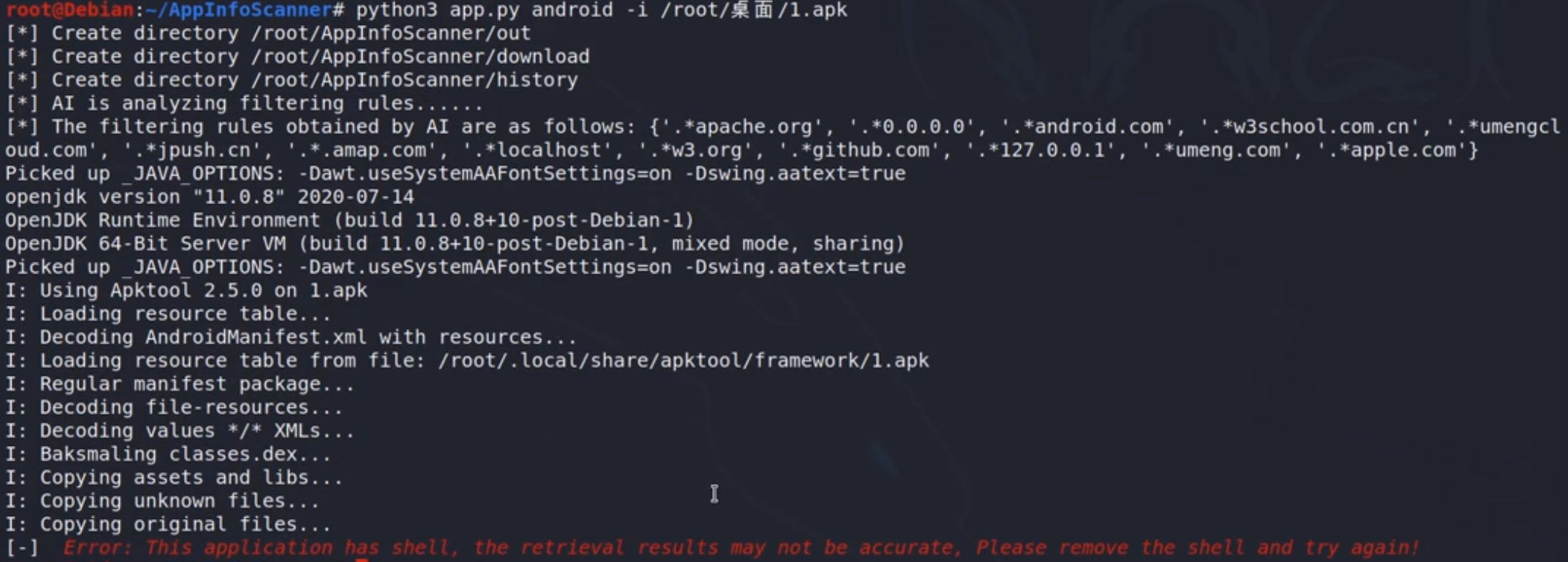

3.2 工具

未加密的app会扫描出大量可注入链接

- appinfoscanner

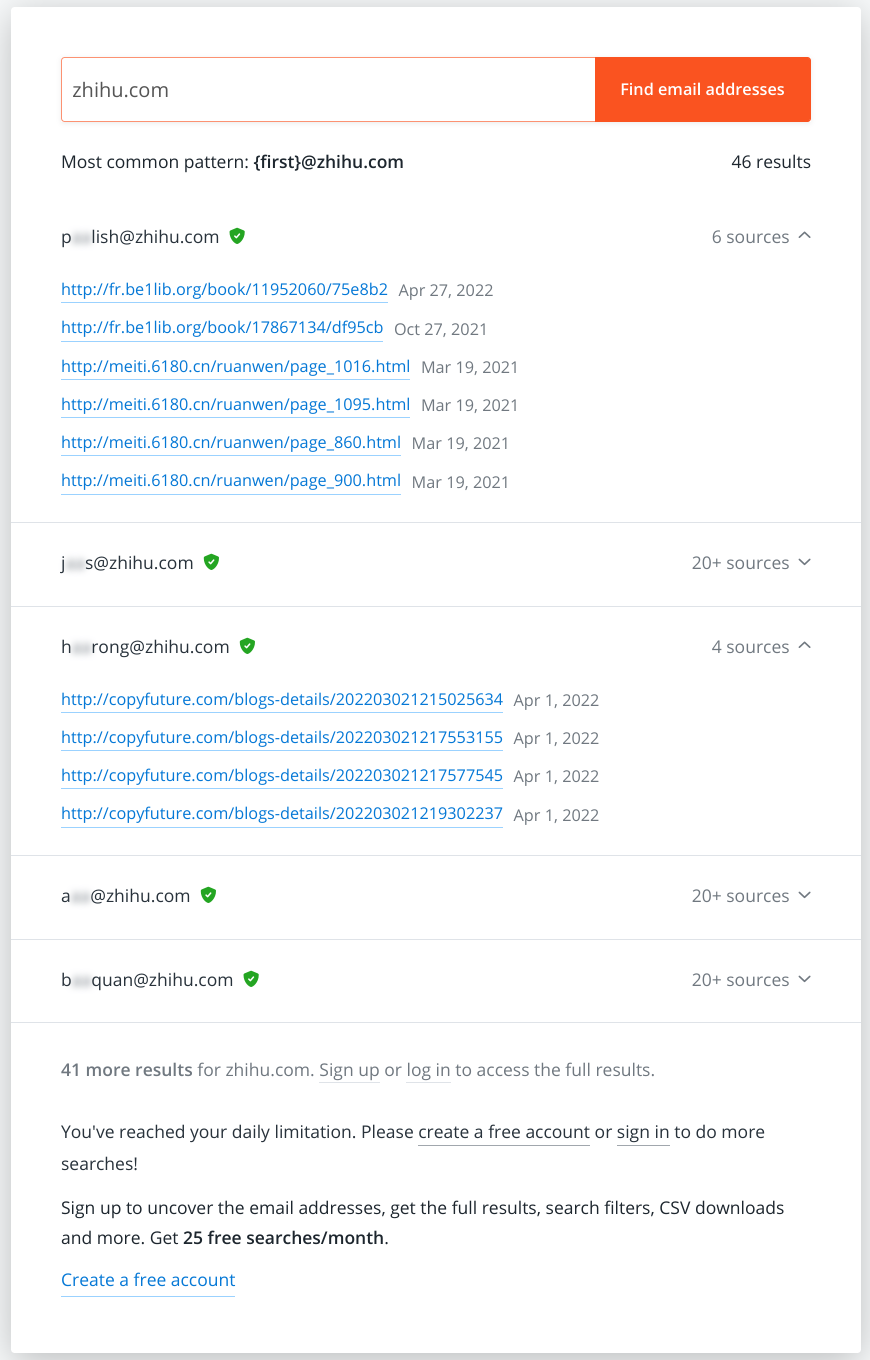

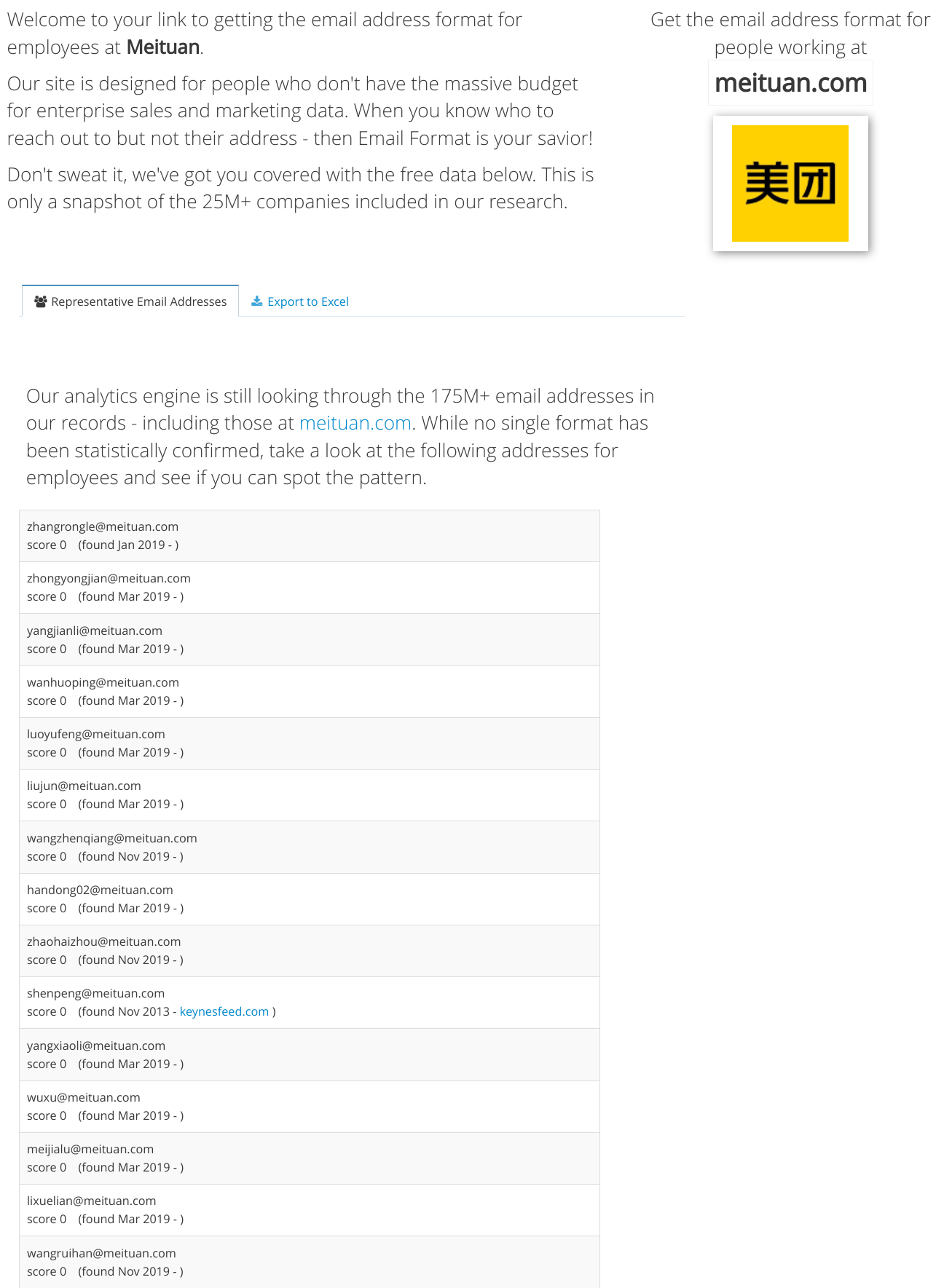

4 MAIL收集

5 WEB收集

6 指纹识别

6.1 第三方网站

6.2 浏览器插件

- wappalyzer

6.3 其他工具

- what-web

- finger

7 端口识别

7.1 常见端口

| 端口 | 服务 | 总结 | 文档 |

|---|---|---|---|

| 21 | FTP/TFTP/VSFTPD | 爆破/嗅探/溢出/后门 | |

| 22 | SSH远程连接 | 爆破/openssh漏洞 | |

| 23 | TELNET远程连接 | 爆破/嗅探/弱口令 | |

| 25 | SMTP邮件服务 | 邮件伪造 | |

| 53 | DNS域名解析系统 | 域传送/劫持/缓存投毒/欺骗 | |

| 67/68 | dhcp服务 | 劫持/欺骗 | |

| 110 | pop3 | 爆破/嗅探 | |

| 139 | samba服务 | 爆破/未授权访问/远程命令执行 | |

| 143 | Imap协议 | 爆破JGSNMP协议爆破/搜集目标内网信息 | |

| 389 | Ldap目录访问协议 | 注入/未授权访问/弱口令 | |

| 445 | smb | ms17-010端口溢出 | |

| 512/513/514 | Linux Rexec服务 | 爆破/Rlogin登陆 | |

| 873 | Rsyxc服务 | 文件上传/未授权访问 | |

| 1080 | socket | 爆破 | |

| 1352 | Lotus domino邮件服务 | 爆破/信息泄漏 | |

| 1433 | mssql | 爆破/注入/SA弱口令 | |

| 1521 | oracle | 爆破/注入/TNS爆破/反弹shell2O49NfS服务配置不当 | |

| 2181 | zookeeper服务 | 未授权访问 | |

| 2375 | docker remote api | 未授权访问 | |

| 3306 | mysql | 爆破/注入 | |

| 3389 | Rdp远程桌面链接 | 爆破/shfit后门 | |

| 4848 | GassFish控制台 | 爆破/认证绕过 | |

| 5000 | sybase/DB2数据库 | 爆破/注入/提权 | |

| 5432 | postgresql | 爆破/注入/缓冲区溢出 | |

| 5632 | pcanywhere服务 | 抓密码/代码执行 | |

| 5900 | vnc | 爆破/认证绕过 | |

| 6379 | Redis数据库 | 未授权访问/爆破 | |

| 7001/7002 | weblogic | 反序列化/控制台弱口令 | |

| 80/443 | http/https | web应用漏洞/心脏滴血 | |

| 8069 | zabbix服务 | 远程命令执行/注入 | |

| 8161 | activemq | 弱口令/写文件 | |

| 8080/8089 | Jboss/Tomcat/Resin | 爆破/PUT文件上传/反序列化 | |

| 8083/8086 | influxDB | 未授权访问 | |

| 9000 | fastcgi | 远程命令执行 | |

| 9090 | Websphere | 控制台爆破/java反序列化/弱口令 | |

| 9200/9300 | elasticsearch | 远程代码执行 | |

| 11211 | memcached | 未授权访问 | |

| 27017/27018 | mongodb | 未授权访问/爆破 |

7.2 扫描工具

- scanport

- nmap

- masscan

- masnmapscan

- zmap

- 御剑高速TCP端口扫描工具

- 御剑高速端口扫描工具

- IISPutScanner

- IISPutScanner增强版-DotNetScan

8 口令收集

8.1 弱口令字典的生成

- 针对个人信息生成针对个人的密码字典

- 白鹿社工字典生成器

信息收集

https://worisur.github.io/2022/05/30/2022-05-30.信息收集/